ظهور فناوری کامپیوترهای کوانتومی توجه بسیاری را به تأثیرات بالقوه آن بر بیت کوین جلب کرده است. با پیشرفت این حوزه، بسیاری از فعالان دنیای بیت کوین این سؤال را مطرح کردهاند که آیا واقعاً دلیلی برای نگرانی وجود دارد یا خیر.

اگرچه در حال حاضر کامپیوترهای کوانتومی تهدیدی فوری برای بیت کوین بهشمار نمیروند، اما درک بازه زمانی و حوزههای احتمالی تأثیر این فناوری اهمیت بالایی دارد. بیت کوین میتواند در دنیایی با کامپیوترهای کوانتومی قدرتمند نیز به حیات خود ادامه دهد، اما دارندگان بیت کوین، توسعهدهندگان و جامعه گسترده این رمزارز باید از همین حالا بهطور فعالانه برای رفع آسیبپذیریهای موجود اقدام کنند.

در این مقاله با کاربردهای کامپیوترهای کوانتومی در رمزنگاری، تهدیدهای احتمالی این فناوری برای بیت کوین و مسیرهایی که پیش روی این شبکه قرار دارد آشنا خواهید شد.

آشنایی با محاسبات کامپیوترهای کوانتومی و رمزنگاری

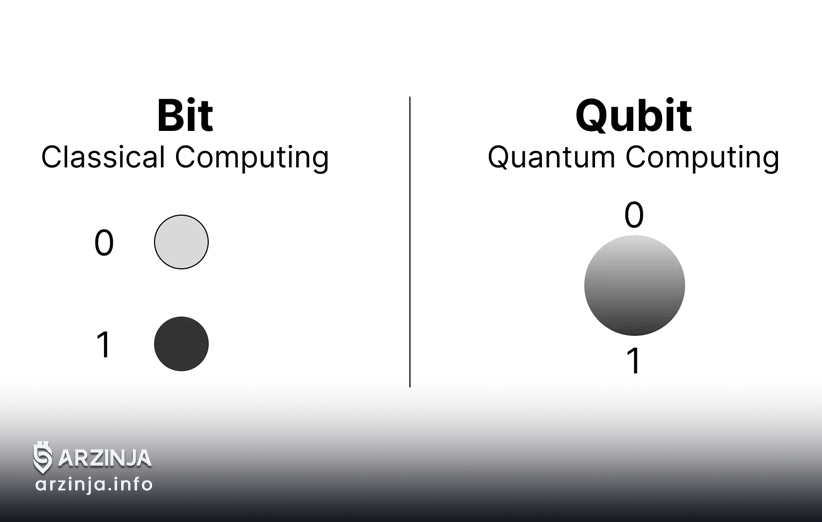

کامپیوترهای کوانتومی با بهرهگیری از اصول مکانیک کوانتومی، اطلاعات را به شیوهای کاملاً متفاوت از کامپیوترهای کلاسیک پردازش میکنند. در حالی که رایانههای معمولی از بیتهایی استفاده میکنند که فقط میتوانند مقدار «۰» یا «۱» داشته باشند، کامپیوترهای کوانتومی از کیوبیتها (Qubits) استفاده میکنند که بهدلیل پدیدهی «برهمنهی» (Superposition) میتوانند بهطور همزمان در چندین حالت قرار بگیرند. این ویژگی به کامپیوترهای کوانتومی اجازه میدهد تا بهصورت همزمان تعداد بسیار زیادی از حالتها را بررسی کنند و برخی مسائل پیچیده را بسیار سریعتر از کامپیوترهای کلاسیک حل کنند.

تصویری از مقایسه بین بیتهای کلاسیک (۰ یا ۱) و کیوبیتهای کوانتومی (حالت همزمان ۰ و ۱) میتواند درک بهتری از این تفاوت ایجاد کند.

پایههای نظری کامپیوترهای کوانتومی در دهه ۱۹۸۰ میلادی شکل گرفت. فیزیکدان مشهور، ریچارد فاینمن، در سال ۱۹۸۱ مفهوم شبیهسازی کوانتومی را پیشنهاد داد. اولین کامپیوتر کوانتومی عملیاتی در سال ۲۰۰۱ توسط پژوهشگرانی از IBM و دانشگاه استنفورد ساخته شد. از آن زمان تاکنون، این حوزه پیشرفتهایی داشته، اما هنوز در مراحل اولیه قرار دارد و مقیاس لازم برای کاربردهای عملی را بهدست نیاورده است.

دو الگوریتم کوانتومی که بیت کوین را تحت تأثیر قرار میدهند

الگوریتم شور (Shor) و امضاهای بیت کوین

اولین الگوریتم مهمی که توانمندی محاسبات کوانتومی را نشان داد، الگوریتم شور است که در سال ۱۹۹۴ توسط پیتر شور توسعه یافت. این الگوریتم نشان داد که کامپیوترهای کوانتومی میتوانند اعداد بزرگ را با سرعتی نمایی سریعتر از روشهای کلاسیک تجزیه کنند. این موضوع تهدیدی بالقوه برای سیستمهای امضای کنونی بیت کوین یعنی ECDSA و Schnorr است، زیرا این الگوریتمها بر اساس دشواری فاکتورگیری از اعداد اول بزرگ طراحی شدهاند.

الگوریتم گروور (Grover) و استخراج بیت کوین

الگوریتم گروور، که در سال ۱۹۹۶ توسط لاو گروور ارائه شد، نیز یکی دیگر از کاربردهای مهم محاسبات کوانتومی در زمینه رمزنگاری است. این الگوریتم به کامپیوترهای کوانتومی امکان میدهد تا برخی مسائل بهینهسازی را با سرعت بیشتری نسبت به الگوریتمهای کلاسیک حل کنند. از این اصل میتوان در فرآیند هشینگ (Hashing) استفاده کرد؛ مفهومی که نقشی کلیدی در استخراج بیت کوین و برخی از انواع امضاها دارد.

در نتیجه، یک کامپیوتر کوانتومی بسیار قدرتمند که از الگوریتم شور یا گروور بهره میبرد، میتواند تهدیداتی برای بخشهای مختلف شبکه بیت کوین ایجاد کند. یکی از نگرانیهای اصلی، امنیت کیفپولهای بیت کوین و آدرسهای وابسته به آنهاست. با این حال، تهدیدات نظری دیگری نیز در زمینه استخراج بیت کوین و اجماع شبکه مطرح هستند که در ادامه بررسی خواهند شد.

تأثیر کامپیوترهای کوانتومی بر کیفپولهای بیت کوین

کیفپولها نقش اصلی را در ایجاد و مدیریت آدرسهای بیت کوین ایفا میکنند و رابط اصلی کاربران با شبکه بیت کوین هستند. بیت کوین از انواع مختلفی از آدرسها پشتیبانی میکند که هرکدام سطح متفاوتی از آسیبپذیری نسبت به حملات کوانتومی در آینده دارند.

زمانی که یک کیفپول جفت کلید خصوصی و عمومی تولید میکند، این فرآیند مبتنی بر خواص ریاضیاتی اعداد اول بزرگ است. کلید خصوصی معمولاً عددی تصادفی است که با استفاده از توابع مبتنی بر اعداد اول و منحنیهای بیضوی، کلید عمومی متناظر آن تولید میشود. دشواری معکوس کردن این فرآیند بدون داشتن کلید خصوصی، بهدلیل پیچیدگی تجزیه اعداد بزرگ است.

با ظهور کامپیوترهای کوانتومی، امکان استخراج کلید خصوصی از کلید عمومی بهوجود میآید. این تهدید در قالب دو نوع حمله تعریف میشود: حمله بلندمدت (Long Range) که تنها به کیفپولهایی با کلید عمومی افشا شده مربوط است و حمله کوتاهمدت (Short Range) که همه آدرسهای فعلی را هدف قرار میدهد.

حملات بلندمدت (Long Range)

هر آدرسی که کلید عمومی آن افشا شده باشد، میتواند با استفاده از الگوریتم شور و یک کامپیوتر کوانتومی قدرتمند مورد حمله قرار گیرد. آدرسهای «پرداخت به کلید عمومی» (P2PK) از آسیبپذیرترین موارد هستند، زیرا مستقیماً از کلید عمومی بهعنوان آدرس استفاده میکنند. همچنین، هر آدرسی که پس از ارسال تراکنش دوباره استفاده شود نیز آسیبپذیر است، چرا که انجام تراکنش، کلید عمومی را آشکار میسازد. آدرسهای Pay to Taproot (P2TR) نیز کلید عمومی را افشا میکنند، اما سهم بسیار کمی از کل بیت کوین در گردش را شامل میشوند.

برآورد میشود که حدود ۱.۹ میلیون بیت کوین در آدرسهای P2PK و حدود ۴ میلیون بیت کوین در آدرسهای تکراری نگهداری میشود. مجموعاً، تقریباً ۵.۹ میلیون بیت کوین در برابر حملات بلندمدت کوانتومی آسیبپذیر هستند.

امروزه کیفپولها دیگر از آدرسهای P2PK پشتیبانی نمیکنند و معمولاً آدرسها را تکرار نمیکنند. با این حال، اگر کیفپول شما از آدرس تکراری استفاده کرده یا نوع آدرس آن P2TR باشد، برای محافظت از دارایی خود باید آن را به یک کیفپول جدید و ایمن منتقل کنید.

برای بررسی نوع آدرس خود، کافی است در کیفپولتان دکمه «دریافت» را بزنید و آدرس نمایشدادهشده را با منابعی مانند River Learn تطبیق دهید. برای بررسی تکراری بودن آدرس نیز میتوانید آن را در یک بلاک اکسپلورر وارد کرده و بررسی کنید که آیا پیشتر در تراکنشی استفاده شده یا نه.

حملات کوتاهمدت (Short Range)

زمانی که تراکنشی از یک آدرس ارسال میشود، کلید عمومی آن در جریان تأیید افشا میشود. این افشا، یک بازه زمانی کوتاه و حساس ایجاد میکند که از زمان ارسال تا ثبت نهایی تراکنش در بلاکچین (حدود ۱۰ تا ۶۰ دقیقه) ادامه دارد.

اگر کامپیوتر کوانتومی بتواند طی این زمان، با اجرای الگوریتم شور، کلید خصوصی را استخراج کند، قادر خواهد بود یک تراکنش رقیب ارسال کرده و پیش از تأیید تراکنش اولیه، بیت کوینها را به سرقت ببرد. به این سناریو، حمله کوتاهمدت گفته میشود که تمامی آدرسهای کنونی بیت کوین را هدف قرار میدهد.

حملات مربوط به تولید کلید

ایجاد آدرسهای بیت کوین به تولید اعداد تصادفی باکیفیت متکی است. اگر این تصادفی بودن ضعیف یا قابل پیشبینی باشد، مهاجم میتواند کلید خصوصی را حدس بزند. کامپیوترهای کوانتومی با استفاده از الگوریتم گروور میتوانند این فرآیند را تسریع کنند. هرچند احتمال آسیبپذیری پایین است، اما فناوری کوانتومی میتواند دامنه این تهدید را افزایش دهد.

تأثیر کامپیوترهای کوانتومی بر استخراج بیت کوین

استخراج بیت کوین مبتنی بر محاسبات سنگین و الگوریتم هشینگ SHA 256 است. از نظر تئوری، کامپیوترهای کوانتومی با بهرهگیری از الگوریتم گروور میتوانند زمان لازم برای یافتن یک بلاک جدید را به نصف کاهش دهند.

اما در عمل، محاسبات کوانتومی در حال حاضر نه تهدید فوری و نه حتی بلندمدتی برای استخراج محسوب نمیشوند. برای رقابت با شبکه فعلی استخراج، کامپیوترهای کوانتومی باید در مقیاس بسیار بزرگی تولید شوند که فعلاً امکانپذیر نیست. همچنین، نیاز بالای این دستگاهها به انرژی و خنکسازی، آنها را برای ماینینگ بسیار ناکارآمد میسازد.

تأثیر کوانتوم بر اجماع شبکه بیت کوین

اجماع شبکه بیت کوین بر اساس تعامل صادقانه بین نودهای غیرمتمرکز است. یکی از تهدیدهای تئوریک در این زمینه، حمله سیبیل (Sybil Attack) است؛ حملهای که در آن مهاجم با ساخت هزاران نود جعلی، قصد مختل کردن ارتباطات شبکه و انتشار اطلاعات غلط را دارد.

کامپیوترهای کوانتومی بهصورت نظری میتوانند اثربخشی این حمله را افزایش دهند، زیرا توانایی بهینهسازی همزمان چندین سناریو را دارند. اگر موفق باشند، میتوانند تراکنشها را از انتشار بازدارند، دادههای جعلی به برخی نودها تزریق کنند یا حتی تراکنشهای تقلبی را بهعنوان معتبر جلوه دهند.

با این حال، احتمال موفقیت چنین حملهای در عمل بسیار پایین است. ساختار غیرمتمرکز بیت کوین و سازوکار اجماع آن، مانع از تأثیرگذاری نودهای مخرب میشود.

چه زمانی بیت کوین واقعاً با تهدید کوانتومی مواجه میشود؟

پیشرفت در محاسبات کوانتومی با تعداد کیوبیتها در یک پردازنده سنجیده میشود. امروزه پیشرفتهترین کامپیوترهای کوانتومی بین ۱۰۰ تا ۱٬۰۰۰ کیوبیت دارند. اما این سیستمها تنها برای چند میکروثانیه پایدارند و نرخ خطای بالایی دارند.

در سال ۲۰۲۲، پژوهشگران دانشگاه ساسکس تخمین زدند که برای شکستن الگوریتم امضای ECDSA بیت کوین در بازهای بین ۱ تا ۸ ساعت، کامپیوتر کوانتومی باید بین ۱۳ تا ۳۰۰ میلیون کیوبیت قدرت پردازشی داشته باشد.

با توجه به وضعیت کنونی، بعید است که کامپیوترهای کوانتومی ظرف ده سال آینده به چنین سطحی برسند. حتی با خوشبینانهترین سناریوها، احتمال تهدید واقعی برای بیت کوین در کوتاهمدت بسیار کم است.

چگونه میتوان تهدیدات کوانتومی برای بیت کوین را کاهش داد؟

راهحل کوتاهمدت: مهاجرت کیفپولها

بیت کوینهایی که در آدرسهای آسیبپذیر مانند P2PK یا آدرسهای تکراری نگهداری میشوند، میتوانند به آدرسهایی با ایمنی بالاتر منتقل شوند. این مهاجرت، زمان در معرض بودن این داراییها را به تعویق میاندازد.

برآوردها نشان میدهد که تقریباً ۴۵٬۸۰۰ UTXO در آدرسهای P2PK نگهداری میشوند و حدود ۲ میلیون بیت کوین را شامل میشوند. مهاجرت کامل این آدرسها به آدرسهایی مانند P2WSH، تنها به ۵ تا ۶ بلاک پر نیاز دارد (حدود یک ساعت). اما مهاجرت آدرسهای تکراری بسیار زمانبرتر خواهد بود.

راهحل بلندمدت: تغییر الگوریتم امضا با سافتفورک

حداقل ۱۱ الگوریتم امضا وجود دارد که بهعنوان مقاوم در برابر کوانتوم معرفی شدهاند. از میان آنها، تنها ۳ الگوریتم توسط NIST ایالات متحده تأیید شدهاند. این الگوریتمها از نظر حجم داده بسیار بزرگتر از ECDSA هستند و ممکن است بر کارایی شبکه بیت کوین تأثیر بگذارند.

پیشنهاد «QuBit Soft Fork» که در قالب BIP 360 ارائه شده، یک نوع آدرس جدید به نام Pay to Quantum Resistant Hash یا P2QRH معرفی میکند. این آدرسها از ترکیب امضای Schnorr (مانند Taproot) و یک الگوریتم مقاوم در برابر کوانتوم بهره میبرند. آدرسهای P2QRH با پیشوند «bc1r» آغاز میشوند و بهراحتی قابل تشخیص هستند.

در ابتدا الگوریتم FALCON بهعنوان امضای کوانتوممقاوم استفاده میشود، اما در آینده ممکن است الگوریتمهای سبکتری مانند SQIsign جایگزین آن شوند. برای حفظ بهرهوری شبکه، BIP 360 شاهد جداگانهای به نام Attestation تعریف میکند تا فقط امضاهای معتبر ثبت شوند.

مهاجرت کل بیت کوین از آدرسهای ECDSA و Taproot به P2QRH، یک فرآیند عظیم است. طبق مقالهای از دانشگاه کنت، اگر تمام فضای بلاکها به مهاجرت اختصاص یابد، ۷۶ روز طول میکشد. اما با فرض استفاده از ۲۵٪ فضای بلاک، این فرآیند حدود دو سال زمان میبرد.

بیت کوینهای گمشده در صورت حمله کوانتومی چه میشوند؟

برآورد میشود که حدود ۱.۶ میلیون بیت کوین (بهعلاوه ۹۶۸ هزار بیت کوین منتسب به ساتوشی) گم شده باشند. این کوینها احتمالاً هرگز به آدرسهای ایمن منتقل نمیشوند و در آینده ممکن است در معرض سرقت توسط حمله کوانتومی قرار گیرند.

یک راهحل افراطی، «غیرفعالسازی» یا انتقال این کوینها با استفاده از سافتفورک است. اما این اقدام با اصول بیت کوین در تضاد است، زیرا نمیتوان اثبات کرد که این کوینها واقعاً گم شدهاند. بنابراین، محتملتر این است که این کوینها تا زمان احتمالی افشای کلید خصوصی توسط کامپیوترهای کوانتومی دستنخورده باقی بمانند. در صورت وقوع چنین حملهای، وضعیت حقوقی این کوینها همچنان مبهم خواهد بود.

نتیجهگیری

اگرچه فناوری کوانتومی هنوز در مراحل ابتدایی خود قرار دارد، اما تأثیرات بالقوه آن بر امنیت شبکه بیت کوین موضوعی جدی و قابل تأمل است. بزرگترین تهدید در حال حاضر، استخراج کلید خصوصی از کلید عمومی توسط کامپیوترهای کوانتومی بسیار قدرتمند است؛ اتفاقی که در صورت بروز میتواند امنیت کیفپولها و داراییهای کاربران را به خطر بیندازد.

با این حال، جامعه بیت کوین میتواند با اقدامات پیشگیرانه مانند مهاجرت کیفپولها به آدرسهای امنتر، استفاده از الگوریتمهای امضای مقاوم در برابر کوانتوم و اعمال سافتفورکها، خطرات پیشرو را تا حد زیادی کاهش دهد. همچنین، توسعه پیشنهاداتی مانند BIP 360 و معرفی آدرسهای P2QRH نشاندهنده تلاش مستمر توسعهدهندگان برای آیندهنگری و مقاومتپذیری شبکه در برابر تهدیدات نوظهور است.

در مجموع، بیت کوین میتواند در کنار پیشرفتهای کوانتومی به بقای خود ادامه دهد، به شرط آنکه جامعه آن با آگاهی، هماهنگی و آمادگی وارد این مسیر شود.

سؤالات پرتکرار درباره تهدیدات کوانتومی برای بیت کوین

آیا بیت کوین در حال حاضر در برابر کامپیوترهای کوانتومی آسیبپذیر است؟

در حال حاضر خیر. کامپیوترهای کوانتومی موجود بسیار ضعیف هستند و توانایی لازم برای شکستن الگوریتمهای رمزنگاری بیت کوین را ندارند. اما در آینده با پیشرفت فناوری، این تهدید میتواند جدی شود.

کدام نوع آدرسهای بیت کوین بیشتر در معرض خطر حملات کوانتومی هستند؟

آدرسهایی که کلید عمومی آنها قبلاً افشا شده است، مانند آدرسهای P2PK و آدرسهای تکراری، در برابر حملات بلندمدت آسیبپذیرترند. همچنین، تمام آدرسها در هنگام ارسال تراکنش در برابر حملات کوتاهمدت بهطور موقتی آسیبپذیر میشوند.

آیا میتوان بیت کوینهای قدیمی را از حملات کوانتومی محافظت کرد؟

بله. کاربران میتوانند بیت کوینهای خود را از آدرسهای قدیمی و آسیبپذیر به آدرسهایی با امضای مقاوم در برابر کوانتوم منتقل کنند. همچنین، پیشنهاداتی مانند BIP 360 برای مهاجرت ساختاریافته کل شبکه نیز ارائه شدهاند.

آیا کامپیوترهای کوانتومی میتوانند بیت کوین استخراج کنند؟

در تئوری بله، اما در عمل فعلاً ممکن نیست. الگوریتم گروور ممکن است زمان استخراج را نصف کند، اما توان محاسباتی فعلی کامپیوترهای کوانتومی برای رقابت با تجهیزات استخراج کلاسیک کافی نیست و مصرف انرژی آنها نیز بسیار بالا است.